关于“高校现代教学管理系统漏洞”的攻击与防范

作者:Blackeagle

转载文章请保留版权www.blackeagle.name

QQ空间和博客同时首发

前段时间在群里看到一哥们分享了一个“高校现代教学管理系统漏洞”,方法很简单,很快就能拿到webshell。

原理和fck差不多,也是利用上传功能。

ftb.imagegallery.aspx 这是一个具有上传功能的目录,添加在该网站域名后即可打开。

之后上传带有可解析的asp马(需要解析改后缀,为安全起见就不公开了。)便可直接访问。

截图如下:

首先:搜索

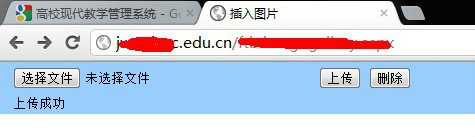

第二步:找到相关可上传的站点域名

上传成功。

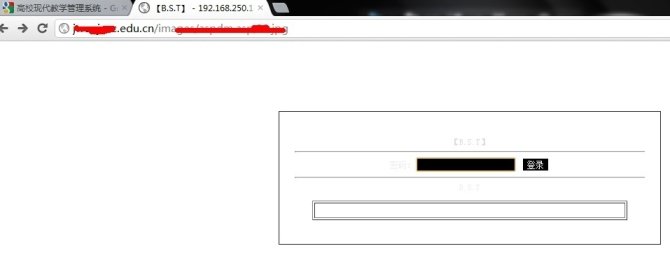

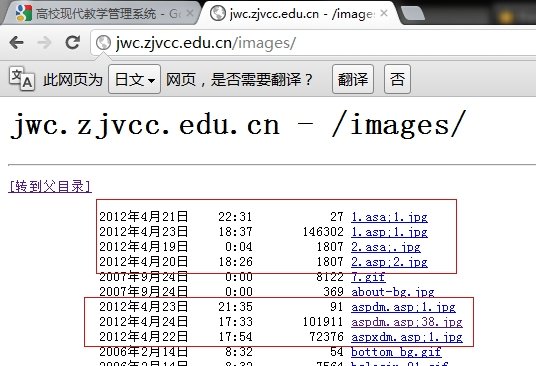

第三步:访问该网马的目录

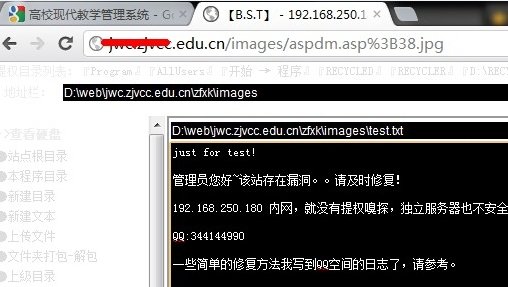

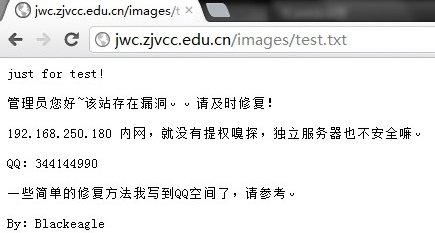

证明:

(上面的图都懒得打码了 一看images,全是马,黑阔们,你们慢点。别把服务器搞成“养马场”了!)

解决方案:(自己想的 高手勿喷)

1、换个管理系统(最果断,也是最好的解决方式。)

2、如果网站管理员懒得换可以把”ftb.imagegallery.aspx”这个的路径更改一下。(其实这个不建议才用,毕竟如果真的想搞,直接扫目录也会扫出来的!)

3、设置访问权限,或者换成错误页面。

4、停止解析一些被更改后缀的大马。

个人的一些简单总结,网上也应该会有。如有不对的地方,还请提出指正。

By:Blackeagle

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/3631.html