安全狗iis 6.0 ; 截断解析突破

看好友日志的一篇文章,写的很好,但是还没有实践,先转来在说

众所周知web安全狗是国内比较流氓的软件,劫持模块,坑爹的删不了。除了这些流氓行为之外,还恬不知耻的做了各种没有用的限制!比如说注入安全狗本身对xx.asp?id=69 and 1=1和 xx.asp?id=69 and 1=2这些是过滤的,可是对xx.asp?90sec.org=%00.&xw_id=69%20 and 1=1和xx.asp?90sec.org=%00.&xw_id=69%20 and 1=2 却是正常,这个不在今天的讨论范围之内!不过不得不说安全狗在;截断的验证做的还是比较好的!这也是让很多朋友头痛的地方!

写到这首先我们就得说下iis6.0解析漏洞的原理, 在网站下建立文件夹的名字为 *.asp、*.asa、*cer的文件以及文件夹,其目录内的任何扩展名的文件都被 IIS 当作 asp 文件来解析并执行。例如创建目录 90sec.asp,那么 /90sec.asp/1.jpg 将被当作 asp 文件来执行。当文件名为90sec.asp;90sec.jpg的时候却会当做asp解析这是为什么呢?因为在c中;是截断的意思而,应该对技术有一定了解的朋友都是知道的这是09年还是08年公布的!说句实话我在07的时候就知道了!扯远了!不好意思。上长普通的;截断解析安全狗的提示!

代码如下:

Now is: <%=Now()%>

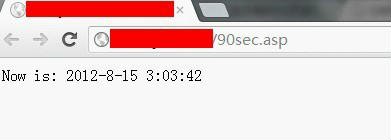

在没有安全狗的情况下图一

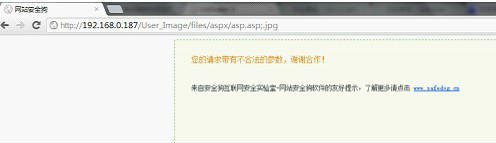

在来张!安全狗的提示!图二

图(二)

截断是不是被安全狗屏蔽!如何绕过呢?这个问题我又得讲讲iis6.0解析的规则了!

别嫌我啰嗦不直接吧利用方法写出来!剑心大牛在某高峰会上说过一句话不知道大家记不记得“了解一个东西必须了解他的本质”。我说的也是比较浅的!如果iis6.0文件名是;90sec.asp;90sec.jpg那么它是直接截断了呢还是解析了呢?很淡定的告诉你他解析了。iis6.0会截断之后重新解析;之后的文件!而安全狗的弱智判断就不会有任何的禁用的!

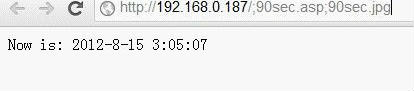

我上长图!

图(三)

没有任何提示的绕过去了!

其实有些时候就是简单的一个;号但是很多人用了很多时间都没有发现!

更多iis的配置及工作原理请查阅:

http://baike.baidu.com/view/850.htm

转载请保留作者id谢谢合作!

2012年8月15日凌晨

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/4152.html